يمكنك العثور على رموز الاستجابة السريعة (QR) على كل شيء بدءًا من علب الزبادي حتى معروضات المتاحف، ومن فواتير الخدمات إلى تذاكر اليانصيب. حيث يستخدمها الأشخاص لفتح المواقع الإلكترونية، وتنزيل التطبيقات، وجمع نقاط برنامج الولاء، تسديد المدفوعات وتحويل الأموال، وحتى من أجل التبرع للجمعيات الخيرية. تعد التكنولوجيا التي تمتاز بالعملية وسهولة الوصول ملائمة للكثيرين، بما في ذلك، كما هو الحال دائمًا، المجرمون الإلكترونيون، الذين طرحوا بالفعل مجموعة متنوعة من المخططات المستندة إلى رموز الاستجابة السريعة. إليك ما الخطأ الذي يمكن أن يحدث مع هذه المربعات ذات اللونين الأبيض والأسود شائعة الانتشار، وكيف يمكنك استخدامها دون خوف.

ما هي رموز الاستجابة السريعة (QR)، وكيفية استخدامها

في الوقت الحاضر، يمتلك الجميع تقريبًا هاتفًا ذكيًا. تحتوي العديد من أحدث الموديلات على ماسح ضوئي مدمج لرموز الاستجابة السريعة (QR)، ولكن يمكن لأي شخص تنزيل تطبيق يقرأ جميع رموز الاستجابة السريعة (QR)، أو اختيار تطبيق خاص، على سبيل المثال، من أجل متحف.

لمسح رمز الاستجابة السريعة (QR) ضوئيًا، يفتح المستخدم تطبيق الماسح الضوئي ببساطة ويوجه كاميرا الهاتف إلى الرمز. في معظم الأحيان، سيطلب منك الهاتف الذكي الذهاب إلى موقع إلكتروني معين أو تنزيل تطبيق. ومع ذلك، هناك خيارات أخرى سنتطرق إليها بعد قليل.

تستخدم الماسحات الضوئية المتخصصة مجموعة محددة من رموز الاستجابة السريعة (QR). قد تجد مثل هذا الرمز على لافتة لشجرة ذات أهمية تاريخية في منتزه، على سبيل المثال، وفي هذه الحالة، قد يبدأ مسحها الضوئي باستخدام التطبيق الرسمي للمنتزه جولة إرشادية، في حين أن الماسح الضوئي العادي سيفتح ببساطة وصفًا على موقع الويب الخاص بالمنتزه.

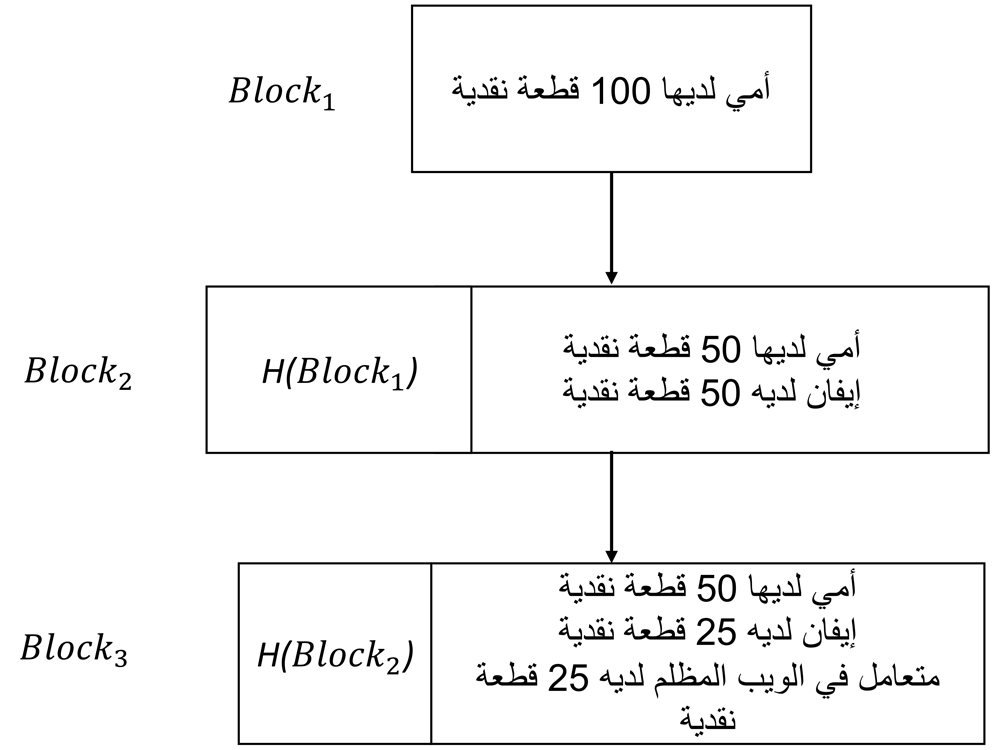

علاوة على ذلك، يمكن لبعض التطبيقات إنشاء رموز استجابة سريعة (QR) لإعطاء معلومات معينة لأي شخص يقوم بمسحها ضوئيًا. على سبيل المثال، فقد تتلقى اسم وكلمة مرور شبكة الواي فاي للضيوف، أو تفاصيل حسابك المصرفي.